Кто такая дунька с трудоднями? Как она выглядит? Кого так называют?

В СССР с 1930 по 1968 год, а кое где и до самого распада Союза, рабочим в колхозах и совхозах, всю зарплату сразу не выплачивали, а считали количество отработанных колхозниками трудодней. А потом, после реализации всей произведенной продукции в конце осени, из доходов колхоза или совхоза, проводили окончательный расчет, который не всегда производился деньгами. Иногда часть зарплаты выдавалась даже сельскохозяйственной продукцией.

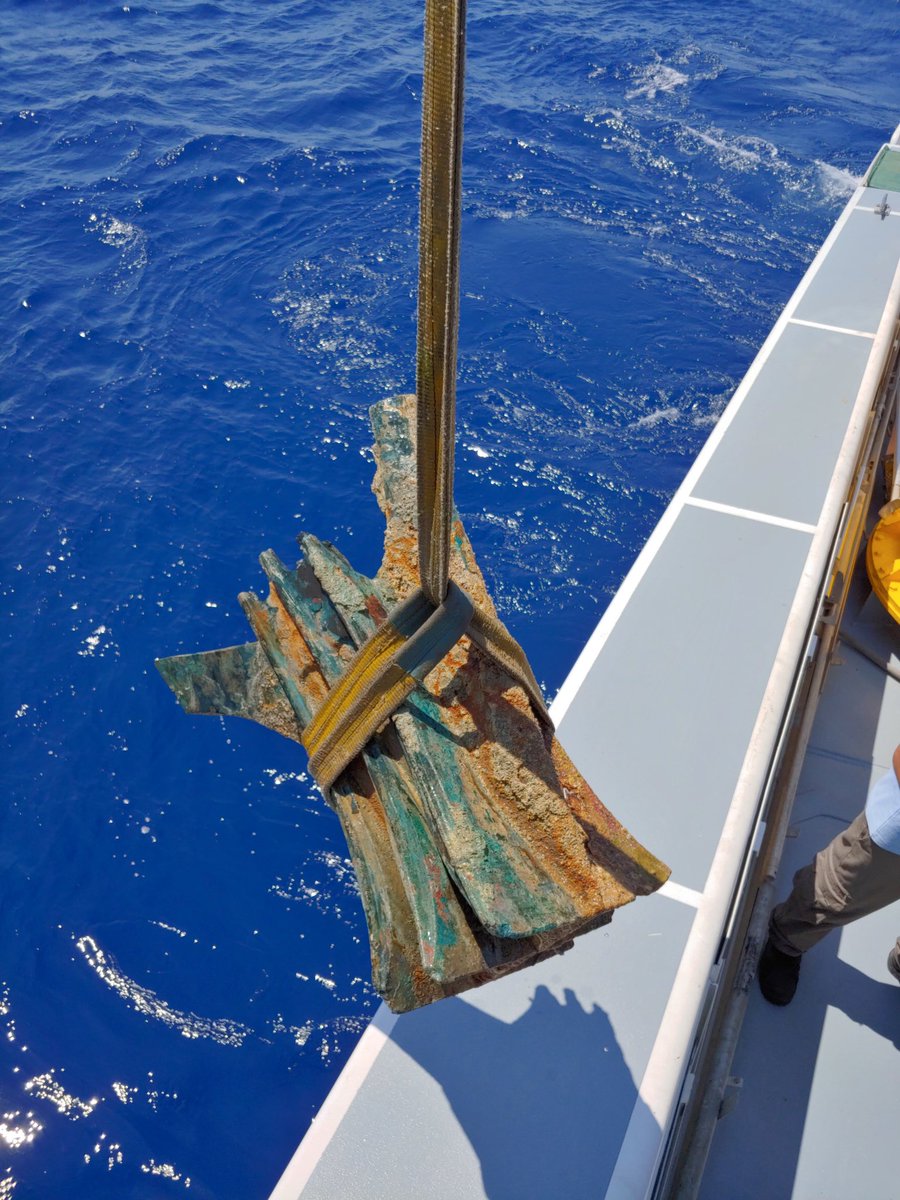

Вот вырезка из газеты «Труд» за 1932 год.

Трудовые книжки у колхозников отличались от трудовых книжек рабочих и служащих. Они так и назывались «трудовая книжка колхозника», в которой была графа с указаниям количества отработанных трудодней в году.

Выглядели трудовые книжки колхозника вот так.

Старинное, красивое женское имя «Дуня», «Дуняша», после революции 1917 года, стало выходить из обихода и забываться. Если кого родители и могли назвать при рождении Дуней, то только не горожанку.

А вот выражение «Дунька с трудоднями», это уже фраза придуманная советской интеллигенцией, так сказать — деятелями культуры.

Я правда не возьмусь со 100% уверенность утверждать, кто был первым произнесшим эту фразу. Я больше склоняюсь к мысли, что это была знаменитая советская артистка театра и кино, Фаина Георгиевна Раневская (Фанни Гиршевна Фельдман). Хотя, с таким же успехом, это могла быть Павла Леонтьевна Вульф, Рина Васильевна Зеленая, Агния Львовна Барто или детская писательница Надежда Васильева. Но в любом случае, так говорили о крупной, плохо образованной и бестактной женщине.

Но в любом случае, так говорили о крупной, плохо образованной и бестактной женщине.

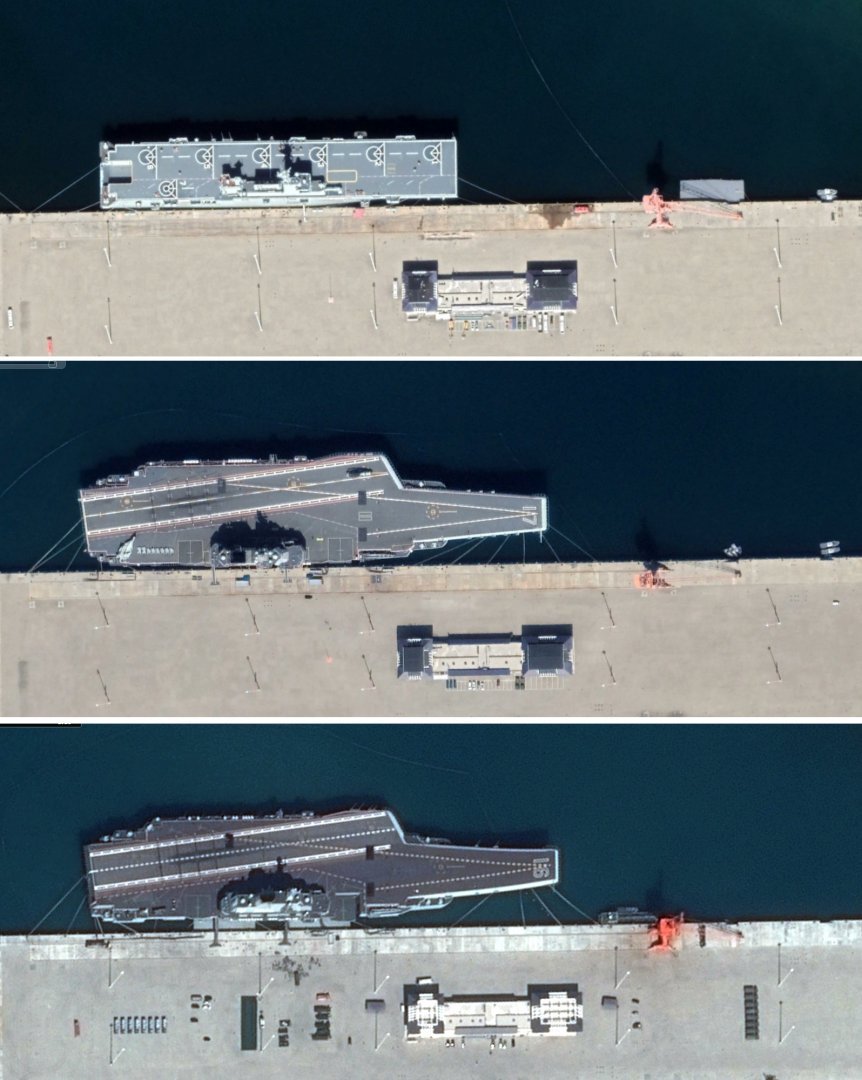

Ну а выглядеть «Дуньки с трудоднями» наверное могли вот так вот.

Прихожая мебель | Festima.Ru — Мониторинг объявлений

Шкаф гардеробная. Занимаемся производством мебели с 2012 года. ___________________________________________________ МЫ ФАБРИКА МЕБЕЛИ И РАБОТАЕМ НАПРЯМУЮ БЕЗ ПОСРЕДНИКОВ, а значит всё будет максимально выгодно и быстро (5-10 рабочих дней) для Вас! РАБОТАЕМ БЕЗ ПРЕДОПЛАТЫ. Все заказы оплачиваются клиентами при получении. НАШИ ПРЕИМУЩЕСТВА ПЕРЕД ДРУГИМИ МАГАЗИНАМИ: · Благодаря собственному производству у нас минимальные цены и сроки изготовления от 5 до 15 календарных дней. · Благодаря собственному производству изготовим для вас любую корпусную мебель по индивидуальному проекту и в необходимых вам материалах. · Сделаем бесплатный 3Д проект вашего изделия и произведем быстрый расчет стоимости дистанционно. Если вас устроит вид и стоимость проекта – наши профессиональные специалисты осуществят замер помещения, помогут с подбором цветов и материалов и это будет абсолютно бесплатно при условии оформления заказа у нас.

Мебель и интерьер

шкаф мечты своими руками 3 урок

Доброго времени времени суток тем, кто это читает.Продолжаем урок по изготовлению

В прошлом уроке мы разобрались с правильным составление наполнения шкафы.

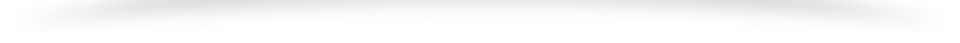

В этом уроке мы его с вами рассчитаем (составим деталлировку и определим нужные стороны для кромления) и подадим на распил.

Для экономии материала и соответственно наших денег боковые стенки шкафа если он встает в нишу (т.е. встройка) то можно и не делать в зависимости, какая будет боковая секция если там всего 3 полки две с верху и одна снизу, а остальное гардеробная то смело можете убирать боковую планку.

пример подобного шкафа. под полки для усиления лучше подложить планочку высотой всего 50мм и глубиной равную глубины наполнения а под полку, под которой будет крепиться штанга я делаю 120 мм высоту. Если же с боку будут присутствовать ящики или полок слишком много для упрощения работы самому себе лучше все таки поставить боковину. Главное помнить, что двери -купе забирают, как правило 8см и + 2 см дается припуск итого минусуем от общей габаритной глубины шкафа -10см.

пример подобного шкафа. под полки для усиления лучше подложить планочку высотой всего 50мм и глубиной равную глубины наполнения а под полку, под которой будет крепиться штанга я делаю 120 мм высоту. Если же с боку будут присутствовать ящики или полок слишком много для упрощения работы самому себе лучше все таки поставить боковину. Главное помнить, что двери -купе забирают, как правило 8см и + 2 см дается припуск итого минусуем от общей габаритной глубины шкафа -10см.

И так: высота 2600мм отнимаем 300 мм самая верхняя полка отнимаем еще 300 мм самая нижняя полка и отнимаем 32 мм это толщина двух полок по 16 мм каждая (2600-632=1968)

затем отнимаем ящики. я всегда делаю ящики в шкафах-купе по фасадам высота 200 мм, допустим у нас 4 ящика по 200 мм высота каждого фасада (1968-800=1168) и полученный размер просто делим на 300 так мы узнаем количество полок в оставшемся промежутке. (1168/300=3) главное помнить, что полученное число это не количество перегородок это количество полученных пролетов между полоками полок на самом деле получается 2 итак теперь от 1168 мм отнимаем 32 мм и затем делим на 3 (1168-32=1136/3=378) так мы высчитали промежуток шага полок. Далее считаем полки одни с верху по умолчанию + одни с низу тоже по умолчанию + одна под ящиками и + еще одна над ящиками + 2 в оставшемся пролете получается 6 полок. Записываем

Изначально стандартные листы 2750х1830мм есть еще такие фирмы типо, как эггер или кастрома у них формать чуть чуть другой, кстати в вашем городе могут быть какие нибудь другие производители, хотя вряд ли, на сколько я знаю в России не так уж и много заводов по изготовлению ЛДСП У нас в Новосибирске основные это: Lamarty, Egger, Югра, ТомЛесДрев. Встречал еще Кастромской материал и какой то Питерский, но с ними не работал не знаю ни формата ни качество.

Изначально стандартные листы 2750х1830мм есть еще такие фирмы типо, как эггер или кастрома у них формать чуть чуть другой, кстати в вашем городе могут быть какие нибудь другие производители, хотя вряд ли, на сколько я знаю в России не так уж и много заводов по изготовлению ЛДСП У нас в Новосибирске основные это: Lamarty, Egger, Югра, ТомЛесДрев. Встречал еще Кастромской материал и какой то Питерский, но с ними не работал не знаю ни формата ни качество. Дальше считаем стоявые самых боковых у нас нету так, что за место их мы считаем 2 планочки высотой 2600мм (можно как бы сразу отнять 55мм это высота плинтуса, за частую он 50-55 мм, но мне пару раз встречался плинтус 70 мм высотой, это не страшно планку всегда можно подпилить вручную) и шириной 96 мм.

получаем 2600х96-2

Средние стоявые 2600х500-2

Боковые полки 1039х500-6

Фасады ящиков от высоты мы отнимаем 7 мм это толщина кромки с верху и с низу + 2 мм зазор с верху и +1 мм зазор с низу что б ничего не терлось друг об друга.

А по ширине отнимаем 8 мм картина таже самая только по бокам по 2 мм зазор.и того у нас получается 193х881-4 кромление в круг кромкой ПВХ 2 мм обозначается пунктирной линией. если нужно закромить 2 стороны одной и той же кромкой то две пунктирной линией, если с одной стороны двушкой а с другой 0,4 мм то пунктир и снизу просто подчеркиваем сплошной линией по кромке чуть позже.

А по ширине отнимаем 8 мм картина таже самая только по бокам по 2 мм зазор.и того у нас получается 193х881-4 кромление в круг кромкой ПВХ 2 мм обозначается пунктирной линией. если нужно закромить 2 стороны одной и той же кромкой то две пунктирной линией, если с одной стороны двушкой а с другой 0,4 мм то пунктир и снизу просто подчеркиваем сплошной линией по кромке чуть позже.Теперь считаем ящики.

я всегда начинаю считать с высоты, как то лично для меня более эстетично смотрятся ящики когда у них текстура расположена вертикально. если У нас по фасаду ящики получается 200 мм то я всегда отнимаю 40-50 мм вообще, как бы всегда за правило отнимают 50 мм от высоты фасада, но мне приходилось отнимать и 15 мм, но не рекомендую так делать, лучше отнять 40-50 мм и не париться, а то потом с присадкой устанете. можно так пролететь, что придется потом уже полностью собранные ящики разбирать и тащить их опиливать и перекрамливать.

И так у нас получается высота 150 мм а ширину переднего шифлота мы получаем от общего размера секции (889+32-90) 90мм это сумарный размер вычета для направляющих 32 мм толщина боковин секции 32 мм толщина боковин ящика и 26 мм толщина направляющих.

У нас получаются детали 150х831-8 это передние и задние шифлоты ящиков. боковины ящиков получаются 150-450-8 боковины ящиков тоже считаются за минусом 50 мм от глубины изделия, и помните направляющие имеют разбивку по 50 мм, тоесть минимальные направляющиее имеют глубину 250мм потом 300мм, 350мм, 400мм и так далее. максимум кажется 700 или 800 мм, но я такие не разу не ставил, так, как не виж смысла ставить такие крокодилы. кромлю я всегда кромкой 0,4 мм по кругу. А, и совсем забыл, дно ящиков получается 831х418-4. Дно я тоже стараюсь всегда делать из ЛДСП что бы не выдавливало и были крепче ящики.

Теперь кромление: если хотите что бы лицевая сторона была симпатичнее и денежка позволяет то всю личевую сторону можно окромить кромкой ПВХ толщиной 2мм, ну а если по дешевле то можно и толщиной 0,4 мм, по невидимым сторонам я всегда кромлю кромкой 0,4 мм, можете и не кромить по невидимым сторонам, но не советую, лучше не поскупиться и закатать кромкой. И кстати, если не хотите сами вникать или все это кажется из разряда фантастики, то можете прислать мне свои наработки (эскиз, фото или набросок) на эл. почту или через мои сайты Студия мебели РиД или Вопрос Ремонта и я вам подготовлю деталировку с которой можно будет подать на распил и эскиз. Главное не забудь те указать размеры.

почту или через мои сайты Студия мебели РиД или Вопрос Ремонта и я вам подготовлю деталировку с которой можно будет подать на распил и эскиз. Главное не забудь те указать размеры.

Если будете все таки закатывать кромкой толщиной 0,4 мм в круг то не забудь те отнять 1 мм от длины детали. полки кромятся по длиной (ростовой) стороне по стороне 889мм и вторые полки по стороне 1039мм, стоявые я обычно кромлю полностью в круг, если хотите, то длинную сторону можете указать двушкой тоесть пунктиром, тогда полки тоже не забудь те пометить по одной стороне двушкой. то есть пунктир и сплошная полоска, Боковые планки по длинным сторонам кромим двушкой т.е две пунктирные линии. фасады ящиков в круг двушкой, планки под полки в круг кромкой 0,4 мм.

Вот фото деталировки этого шкафа

А вообще вcе деталировки у меня выглядят примерно так =D

Двери купе лучше заказать в конторе где их производят, заплатите 1000 за сборку, Вам расчитают и соберут их.

На следующем уроке мы с вами разберем разметку, присадку, а так же сборку и монтаж шкафа

Отзывы о Гамма, салон мебели Омск: комментарии, оценки пользователей, статистика

1. 2 cредняя оценка на основе 7 отзывов.

2 cредняя оценка на основе 7 отзывов.

Изучите 7 отзывов клиентов о Гамма, салон мебели. Если мнений много, изучите, как меняются оценки людей со временем. Качество товаров и услуг может со временем измениться.

31.05.2018

Анонимный пользователь

Оценка: 2

Купил шкаф-купе, привезли не весь. Обратился чтоб довезли не достающие детали, кормят завтраками. Не рекомендую этот магазин!

17.02.2018

Анонимный пользователь

Оценка: 1

Мария, хватит писать опровержения к комментариям, занимайтесь своими непосредственными обязанностями а именно продажей мебели а не написанием сочинений как в вашем салоне водичку попить приносят и покупают мебель только у вас от млада до стара!!!)) P.s. И научитесь общаться с людьми, будьте внимательными и вежливыми в общении!!! Удачи.

31.01.2018

Анонимный пользователь

Оценка: 1

Хотел заказывать кухню, Гамма предоставляет скидку 10% т. к застройщик моего дома где я недавно купил квартиру сотрудничает с этой фирмой или это фирма застройщика, но после общения с прадавцом-консультантом все желание пропало,очень неприятная особа!

к застройщик моего дома где я недавно купил квартиру сотрудничает с этой фирмой или это фирма застройщика, но после общения с прадавцом-консультантом все желание пропало,очень неприятная особа!

05.01.2018

Анонимный пользователь

Оценка: 1

В данной организации покупали кухню несколько лет назад. Обслуживание и изготовление очень понравилось. Девушка менеджер была очень приветлива. Но купить кухню в свою новую квартиру уже в 2018 году мне не удалось. Так как сейчас в данной организации работает новый менеджер Мария. Ее неадекватное поведение и нежелание выполнять свои должностные обязанности, мягко говоря, повергает в шок. Такое впечатление что она работает на конкурентов. Кухня из массива дуба будет куплена в другой организации.

21.12.2017

Анонимный пользователь

Оценка: 1

Если вы решили заказать кухню,внимательно изучите организацию в которую будите обращаться…А я в свою очередь хочу рассказать нашу историю!За нехваткой времени,поторопились и заказали кухню в конторе под названием Гамма,по адресу Мира 69. ..пришли замерили,попросили сразу всю технику купить чтоб по ним замеры сделать,окей за день все купили,дошло дело до цвета,нужного нам нет,нашли где можно купить…ладно ждём,21 ноября привезём,22.23.24 тишина…28.11 привезли…неужели…установили,мы приехали стали смотреть…и понеслось…внутри трещина сантиметра 3…дверцы с зазорами,шурупы сверху торчат,кусок от материала вздулся,между конфоркой с пеналом меньше сантиметра,то есть на ней готовить нельзя,а то стена загорится,как вы считали???…тааак ребята…не пойдёт,давайте переделывать…а за чей счёт???спрашивают они,за наш что ли???….пф в конечном итоге вроде договорились,и тут у них опять нестыковки…капец…и все в предверии нового года…психанули,забирайте свою кухню,отдавайте деньги и прощаемся!!!Отношения хамское,разговаривают как будто в долг у них пришли просить,претензию не приняли…Не связывайтесь с этой конторой,лишнее трата времени,нервов и средств!!!Новогоднее настроения испорчено,теперь придётся думать где отмечать праздник!!!Всех с наступающим!!!

..пришли замерили,попросили сразу всю технику купить чтоб по ним замеры сделать,окей за день все купили,дошло дело до цвета,нужного нам нет,нашли где можно купить…ладно ждём,21 ноября привезём,22.23.24 тишина…28.11 привезли…неужели…установили,мы приехали стали смотреть…и понеслось…внутри трещина сантиметра 3…дверцы с зазорами,шурупы сверху торчат,кусок от материала вздулся,между конфоркой с пеналом меньше сантиметра,то есть на ней готовить нельзя,а то стена загорится,как вы считали???…тааак ребята…не пойдёт,давайте переделывать…а за чей счёт???спрашивают они,за наш что ли???….пф в конечном итоге вроде договорились,и тут у них опять нестыковки…капец…и все в предверии нового года…психанули,забирайте свою кухню,отдавайте деньги и прощаемся!!!Отношения хамское,разговаривают как будто в долг у них пришли просить,претензию не приняли…Не связывайтесь с этой конторой,лишнее трата времени,нервов и средств!!!Новогоднее настроения испорчено,теперь придётся думать где отмечать праздник!!!Всех с наступающим!!!

18. 07.2017

07.2017

Анонимный пользователь

Оценка: 1

Заказывали кухонный гарнитур.

С проблемами столкнулись сразу же: (1) большинства цветов для гарнитура не было в наличии (в таком случае нужно было ждать минимум месяц), также не было в наличии и понравившихся нам цветов столешницы и фальшпанели (один цвет).

Ладно, с горем пополам мы подобрали цвета (но не так сильно понравившиеся нам).

(2) Замер кухни должен был осуществиться 2 раза: с начала заказа — чтобы дизайнер нарисовал эскиз кухни, и после полного освобождения комнаты — чтобы проверить и возможно исправить первоначальные замеры.

В итоге, оба замера были осуществлены.

(3) По истечении 2-х недель нам привезли кухню, на следующий день шла установка. По итогу установки было обнаружено, что кухня с одной стороны стоит не вплотную к стене (если точнее, то на 2-5 см от стены до гарнитура щель).

(4) И не было фальшпанели с одной стороны гарнитура (как раз с той, где и была эта щель). Как же так? Кухня как бы встроенная должна быть!

В итоге, конечно, кухню уже не достроишь и эту мерзкую щель не закроешь.

По выяснению причины такого недочета оказалось что якобы вторичный замер просто не был передан дизайнеру и следовательно, в производство был направлен эскиз по первому замеру (когда старая кухня находилась в комнате и мешала точному замеру). Это не оправдывает ни замерщика, ни дизайнера. Оба работника сработали отвратительно. Нет повторного замера — не надо было передавать в производство.

(5) Также на одной стороне отсутствовала «маскирующая» короб облицовочная доска.

Отсутствие фальшпанели и недостающей доски исправили. Но все равно ситуация не из приятнейших. Пришлось потратить уйму времени, сил и нервов, чтобы доделать уже кухню до конца.

Тем не менее, щель никуда ведь не делась.

(6) Еще два ящика с одной стороны оказались перевернутыми. Обнаружили это по выбитым элементам в виде волны. На всем гарнитуре волна в одну сторону, а на нижних двух ящиках — в другую. Это ошибка на производстве. Разбираться уж не стали.

Отмечу, что небольшая кухня (в комнату 2,5*2,5) нам обошлась около 50 т. р. И с такими вот проблемами.

р. И с такими вот проблемами.

Обращаться или нет в данную организацию, решать каждому. Я не советую.

22.05.2015

Анонимный пользователь

Оценка: 2

Сделали на заказ кухню. По цене нормально. Два года стоит уже. Сегодня решил дозаказать шифлот- фасадную деталь, по образцу с кухни. Отказались принять заказ, мотивируя, что необходимо принести старый наряд-заказ. Он конечно есть, но за ним надо возвращаться. И никакие уговоры ! Распоряжение директора!

Так же после монтажа кухни оказалась повреждена одна деталь, сильно не видно, но написал претензию. С тех пор ни привета, ни ответа. Такая странная контора.

Предлагаем аналитику отзывов о Гамма — исследование мнений и статистика распределения по баллам расположены ниже.

Салон мебели Гамма: исследование 7 отзывов сотрудников, разбор мнений покупателей, работников на сайте omsk.sprav.co. Рейтинг: 1.2 из 5.

Что такое криптографический шифр?

Что такое шифр? В криптологии, дисциплине, изучающей криптографические алгоритмы, шифр — это алгоритм для шифрования и дешифрования данных.

, также называемое шифрованием с секретным ключом , зависит от использования шифров, которые работают симметрично. В алгоритмах симметричного шифрования один и тот же ключ шифрования применяется к данным одинаковым образом, независимо от того, является ли целью преобразование открытого текста в зашифрованный текст или зашифрованного текста в открытый текст.Шифр преобразует данные путем обработки исходных символов открытого текста или других данных в зашифрованный текст. Зашифрованный текст должен появиться как случайные данные.

Традиционно в шифрах использовались следующие два основных типа трансформации:

- Шифры перестановки сохраняют все исходные биты данных в байте, но смешивают их порядок.

- Шифры замены заменяют определенные последовательности данных другими последовательностями данных. Например, одним типом замены может быть преобразование всех битов со значением 1 в значение 0 и наоборот.

Данные, выводимые любым методом, называются зашифрованным текстом .

Современные шифры обеспечивают частную связь по многим различным сетевым протоколам, включая протокол безопасности транспортного уровня (TLS) и другие, обеспечивающие шифрование сетевого трафика. Многие коммуникационные технологии, включая телефоны, цифровое телевидение и банкоматы, полагаются на шифры для обеспечения безопасности и конфиденциальности.

Как работают шифры?

Шифр использует систему фиксированных правил — алгоритм шифрования — для преобразования открытого текста, разборчивого сообщения, в зашифрованный текст, по-видимому, случайную строку символов. Шифры могут быть разработаны для шифрования или дешифрования битов в потоке, известных как потоковые шифры . Или они могут обрабатывать зашифрованный текст в однородных блоках определенного количества битов, известных как блочных шифров .

Шифры могут быть разработаны для шифрования или дешифрования битов в потоке, известных как потоковые шифры . Или они могут обрабатывать зашифрованный текст в однородных блоках определенного количества битов, известных как блочных шифров .

Современные реализации шифров зависят от алгоритма и секретного ключа, который используется алгоритмом шифрования для изменения данных по мере их шифрования. Шифры, использующие более длинные ключи, измеряемые в битах, более эффективны против атак грубой силы.Чем больше длина ключа, тем больше попыток грубой силы необходимо для раскрытия открытого текста. Хотя стойкость шифра не всегда зависит от длины ключа, эксперты рекомендуют использовать в современных шифрах ключи длиной не менее 128 бит или более, в зависимости от алгоритма и варианта использования.

Ключ является важной частью алгоритма шифрования настолько, что при реальном шифровании в секрете хранится ключ, а не алгоритм. Сильные алгоритмы шифрования разработаны таким образом, что, даже если кто-то знает алгоритм, невозможно расшифровать зашифрованный текст, не зная соответствующего ключа.Следовательно, прежде чем шифр сможет работать, и отправитель, и получатель должны иметь ключ или набор ключей.

Сильные алгоритмы шифрования разработаны таким образом, что, даже если кто-то знает алгоритм, невозможно расшифровать зашифрованный текст, не зная соответствующего ключа.Следовательно, прежде чем шифр сможет работать, и отправитель, и получатель должны иметь ключ или набор ключей.

В алгоритмах с симметричным ключом для шифрования и дешифрования данных используется один и тот же ключ. Алгоритмы с асимметричным ключом используют открытые и закрытые ключи для шифрования и расшифровки данных.

В асимметричной криптографии, также известной как криптография с открытым ключом , ключи представляют собой большие числа, которые были соединены вместе, но не идентичны (асимметричны).Пары ключей включают следующее:

- Открытый ключ может быть предоставлен всем.

- Секретный ключ или секретный ключ хранится в секрете.

Любой из ключей можно использовать для шифрования сообщения; ключ, противоположный тому, который использовался для шифрования сообщения, используется для расшифровки.

Закрытый или секретный ключ пары используется владельцем пары ключей для расшифровки или шифрования данных, в то время как открытый ключ используется любым, кто хочет зашифровать сообщение, которое может быть расшифровано только владельцем закрытого ключа .

Алгоритмы симметричного шифрования используют только один ключ как для шифрования, так и для расшифровки, тогда как алгоритмы асимметричного шифрования используют пары ключей открытый/закрытый. Для чего используются шифры? Симметричные шифры чаще всего используются для защиты онлайн-коммуникаций. Они также включены во многие различные сетевые протоколы, используемые для обмена данными. Например, Secure Sockets Layer и TLS используют шифры для шифрования данных прикладного уровня, особенно при использовании HTTP Secure (HTTPS).

Виртуальные частные сети, которые соединяют удаленных сотрудников или удаленные филиалы с корпоративными сетями, используют протоколы с алгоритмами симметричного ключа для защиты передачи данных. Симметричные шифры защищают конфиденциальность данных в большинстве сетей Wi-Fi, онлайн-банкинга, услуг электронной коммерции и мобильной телефонии.

Некоторые протоколы используют асимметричную криптографию для шифрования и аутентификации конечных точек. Они также используют его для безопасного обмена симметричными ключами для шифрования данных сеанса. Эти протоколы включают следующее:

Хотя криптография с открытым ключом считается более безопасной, чем симметричное шифрование, она также требует больших вычислительных ресурсов.Из соображений производительности протоколы часто полагаются на алгоритмы симметричного ключа для шифрования данных сеанса.

Разница между кодами и шифрами Коды и шифры — это разные способы шифрования сообщения. Код — это метод изменения сообщения путем замены каждого слова другим словом, имеющим другое значение.

Код — это метод изменения сообщения путем замены каждого слова другим словом, имеющим другое значение.

С другой стороны, шифр преобразует сообщение, используя свой алгоритм для преобразования данных, представляющих буквы и слова в сообщении. Шифры легче внедрить и использовать с компьютерами, потому что алгоритмы автоматизированы и легко программируются.

Типы шифровШифры можно охарактеризовать по-разному, включая следующие:

- Блочные шифры шифруют блоки данных одинакового размера.

- Потоковые шифры могут применяться к потокам данных, которые часто принимаются и передаются по сети.

Шифры могут зависеть от традиционных ключей, используемых непосредственно для ключа зашифрованного текста, или от криптографии на эллиптических кривых (ECC). Когда ECC используется со 160-битным ключом, он может обеспечить безопасность традиционного шифра, подобного тому, который используется в криптосистеме RSA (Rivest-Shamir-Adleman) с использованием ключа длиной 1024 бита.

Современные алгоритмы шифрования разработаны так, чтобы противостоять атакам, даже если злоумышленник знает, какой шифр используется. Исторически сложилось так, что шифры были менее защищены от атак, потому что они использовались для шифрования открытого текста вручную и их было легче проанализировать и взломать с помощью компьютерной мощности.

Примеры шифровНекоторые известные исторические шифры включают следующее:

- Цезарь. Этот шифр приписывается Юлию Цезарю, который, как говорят, использовал его для безопасной связи со своими генералами.Это простой шифр замены, в котором каждая буква в открытом тексте сдвигается на определенное количество позиций вниз по алфавиту. Говорят, что номер смены, который использовал Цезарь, был три. Шифры подстановки часто реализуются путем записи алфавита открытого текста, при этом алфавит зашифрованного текста пишется над буквами открытого текста со сдвигом на число, с которым согласны те, кто общается.

Сдвиг на три помещает букву D выше открытого текста A, E выше B и так далее. Количество сдвинутых символов считается простой формой ключа.

Сдвиг на три помещает букву D выше открытого текста A, E выше B и так далее. Количество сдвинутых символов считается простой формой ключа. - Атбаш. Этот шифр представляет собой шифр замены, в котором алфавит открытого текста отображается сам на себя, но в обратном порядке. Другими словами, буква открытого текста A отображается в зашифрованный текст Z, B отображается в Y, C в X и так далее. Атбаш назван в честь двух первых и двух последних букв еврейского алфавита. Считается, что он использовался в течение сотен лет.

- Простая замена. Этот тоже использовался сотни лет. Он заменяет каждый символ открытого текста другим символом зашифрованного текста, в результате чего фактически получается 26-символьный ключ.Он отличается от шифра Цезаря тем, что шифровальный алфавит полностью перемешан, а не просто сдвинут на одинаковое количество позиций.

- Виженер. Этот шифр представляет собой форму полиалфавитной замены, то есть он основан на замене с использованием нескольких алфавитов замены.

Шифр Виженера использует серию переплетенных шифров Цезаря, основанных на буквах ключевого слова. Исходный текст зашифрован с использованием так называемого квадрата Виженера или таблицы Виженера .

Шифр Виженера использует серию переплетенных шифров Цезаря, основанных на буквах ключевого слова. Исходный текст зашифрован с использованием так называемого квадрата Виженера или таблицы Виженера . - Омофоническая замена. Этот шифр замены использует несколько разных букв зашифрованного текста для замены отдельных букв открытого текста. Этот тип шифра обычно намного труднее взломать, чем стандартные шифры замены.

Эти исторические шифры по-прежнему актуальны, поскольку в них используются различные фундаментальные компоненты современных шифров, такие как подстановка и транспозиция.

Шифры могут входить и выходить из моды, в зависимости от их послужного списка по стойкости к атакам, а также открытия новых векторов атак.Узнайте о первых шагах к безопасному использованию шифров, изучив основы алгоритмов шифрования с симметричным ключом .

Что такое шифр? Руководство для начинающих, состоящее из 4 важных шагов

Введение Что такое шифр? Шифр — это метод, при котором сообщение преобразуется, чтобы скрыть его истинное значение. Этот термин находит применение в криптограммах и зашифрованном тексте.

Этот термин находит применение в криптограммах и зашифрованном тексте.

- Определение шифра

- Как работает шифр?

- Использование шифров в кибербезопасности

- Типы шифров в криптографии

1.

Определение шифра Вот как мы определяем шифр. Шифр — это алгоритм, который широко используется в криптологии — дисциплине, изучающей криптографический алгоритм. Шифр используется для шифрования и расшифровки данных. Секрет или шифрование с симметричным ключом будет зависеть от использования шифра, который работает симметрично. При использовании симметричного алгоритма к данным применяются одинаковые ключ шифрования и шифр. Целью может быть либо преобразование обычного текста в зашифрованный текст, либо наоборот.Шифр обрабатывает исходные данные и данные открытого текста, чтобы преобразовать их в зашифрованный текст, который выглядит как случайные данные.

Ранее шифр использовал два вида преобразований. Это были шифры перестановки, которые сохраняют исходные биты данных в байте, но смешивают их порядок. Другой — это шифр замены, который заменяет определенную последовательность данных другой конкретной последовательностью данных. Выходные данные, полученные любым из двух методов, представляют собой зашифрованный текст.

Современные методы шифрования используют частную связь в различных сетевых протоколах, таких как TLS или безопасность транспортного уровня, которая позволяет шифровать сетевой трафик. Существует много видов коммуникационных технологий, таких как цифровое телевидение, телефоны и банкоматы, которые используют шифр для обеспечения конфиденциальности и безопасности. Это должно решить ваш вопрос о том, что такое шифр.

2.

Как работает шифр Работа шифра довольно интересна.Он использует фиксированный набор правил или алгоритмов для преобразования открытого текста или разборчивого сообщения в зашифрованный текст, который представляет собой не что иное, как строку случайных символов. Шифры могут быть разработаны для шифрования или дешифрования битов в потоковые шифры. Или они могут обрабатывать зашифрованный текст в однородных блоках определенного количества битов, которые называются блочными шифрами.

Шифры могут быть разработаны для шифрования или дешифрования битов в потоковые шифры. Или они могут обрабатывать зашифрованный текст в однородных блоках определенного количества битов, которые называются блочными шифрами.

Современный метод реализации шифрования основан на алгоритме шифрования и секретном ключе, который используется алгоритмом для изменения данных при их шифровании.Кроме того, шифры, в которых используются длинные ключи, измеряемые в битах, более защищены от любых атак грубой силы. Это связано с тем, что, когда длина ключа больше, требуется больше попыток грубой силы для раскрытия открытого текста. Стойкость шифра не всегда может зависеть от длины ключа, однако современные шифры настроены на использование ключей длиной 128 бит, 1024 бит или более.

Основной частью алгоритма шифрования является ключ.В реальном мире шифрования спрятан ключ, а не алгоритм. Стойкие шифры спроектированы таким образом, что даже если кто-то проследит алгоритм, невозможно понять зашифрованный текст, не зная, что такое соответствующий ключ. Кроме того, прежде чем шифр сможет работать, отправитель и получатель должны иметь набор ключей.

Кроме того, прежде чем шифр сможет работать, отправитель и получатель должны иметь набор ключей.

3.

Использование шифров в кибербезопасностиСимметричные шифры используются в любых безопасных онлайн-коммуникациях, которые включаются в различные виды сетевых протоколов, используемых при шифровании обмена.Как, например, Secure Sockets Layer или SSL и TLS используют шифры для шифрования слоев данных приложения, особенно когда он используется с HTTPS.

Виртуальные частные сети или VPN — это то, что соединяет удаленных сотрудников или удаленные филиалы с корпоративными сетями. При этом используются протоколы и симметричные шифры, используемые для защиты передачи данных. Симметричные шифры защищают конфиденциальность данных в большинстве сетей Wi-Fi, сайтов электронной коммерции и банковских услуг.

Некоторые протоколы, такие как OpenPGP и Secure Sheet или SSH, используют асимметричную криптографию для аутентификации и шифрования конечных точек. Это также позволяет безопасно обмениваться симметричными ключами для шифрования сеанса данных. Криптография с открытым ключом более надежна, чем симметричное шифрование, но в вычислительном отношении она более обширна. Вот почему из соображений производительности протоколы больше всего полагаются на шифры для шифрования данных сеанса.

Это также позволяет безопасно обмениваться симметричными ключами для шифрования сеанса данных. Криптография с открытым ключом более надежна, чем симметричное шифрование, но в вычислительном отношении она более обширна. Вот почему из соображений производительности протоколы больше всего полагаются на шифры для шифрования данных сеанса.

4.

Типы шифров в криптографииСовременные шифры могут противостоять атакам, даже если шифр знает, для чего он используется.Исторически сложилось так, что шифры были менее защищены от этих атак, потому что они шифровались вручную и, таким образом, могли быть легко взломаны с использованием мощности компьютеров.

Вот некоторые типы шифров:

- Шифр Цезаря — это простая замена шифра, в которой каждый элемент сдвигается на определенное количество разрядов вниз в алфавите.

- Шифр Атбаша — это разновидность шифра замены, в котором алфавит открытого текста отображается сам на себя, но в обратном порядке.

- Шифр простой замены — это когда каждый символ открытого текста заменяется другим символом, образующим 26-символьный ключ.

- Шифр Виженера — это тип полиалфавитной замены, в котором для замены используется несколько алфавитов.

- Омофонический шифр замены — это шифр замены, при котором многие буквы зашифрованного текста заменяют одну букву открытого текста.

Вот некоторые примеры шифров.

ЗаключениеШифры классифицируются как блочные шифры, которые шифруют блоки данных одинакового размера, и поточные шифры, которые применяются к потоку данных, отправляемому и получаемому по сети.Криптографические шифры используются для преобразования зашифрованного текста в открытый текст и обратно.

В симметричной криптографии для шифрования и дешифрования данных используется один и тот же ключ, а в случае асимметричной криптографии или криптографии с открытым ключом для шифрования и дешифрования данных используются закрытый и открытый ключи.

— это способ шифрования сообщения. Он преобразует сообщение с помощью алгоритма шифрования для преобразования данных, представляющих слова и буквы в сообщении. Шифры могут быть реализованы быстро, а алгоритм, который используется в шифровании, автоматизирован и легко запрограммирован.

Итак, вы решили сделать карьеру в области кибербезопасности? Посетите наш Мастер-сертификат по кибербезопасности (Red Team) для получения дополнительной помощи. Это первая программа по наступательным технологиям в Индии, которая позволяет учащимся практиковаться в смоделированной экосистеме в реальном времени, что даст вам преимущество в этом конкурентном мире.

Читайте также

шифр | Определение, типы и факты

шифр , любой метод преобразования сообщения для сокрытия его смысла.Этот термин также используется как синоним зашифрованного текста или криптограммы в отношении зашифрованной формы сообщения. Далее следует краткое рассмотрение шифров. Для полной обработки см. криптология.

Для полной обработки см. криптология.

Все шифры включают либо перестановку, либо замену, либо комбинацию этих двух математических операций, т. е. шифры произведения. В системах шифрования с перестановкой элементы открытого текста (например, буква, слово или строка символов) переставляются без какого-либо изменения идентичности элементов.В системах замещения такие элементы заменяются другими предметами или группами предметов без изменения их последовательности. В системах, использующих шифры произведения, транспозиция и замена выполняются каскадно; например, в системе этого типа, называемой системой фракционирования, сначала производится замена символов в открытом тексте на несколько символов в зашифрованном тексте, который затем супершифруется путем перестановки. Все операции или шаги, связанные с преобразованием сообщения, выполняются в соответствии с правилом, определяемым секретным ключом, известным только отправителю сообщения и предполагаемому получателю.

Британская викторина

Викторина по кодам, секретам и шифрам

Какой самый известный криптоалгоритм схемы с открытым ключом? Кто были изобретатели первого шифра перестановки? Проверьте свои знания. Пройди тест.

Пройди тест.

Шифровальные устройства или машины обычно используются для шифрования и расшифровки сообщений.Первое шифровальное устройство, по-видимому, использовалось древними греками около 400 г. до н. э. для секретной связи между военачальниками. Это устройство, называемое скиталой, состояло из конической жезлы, вокруг которой по спирали был намотан кусок пергамента с надписью. Когда пергамент был развернут, на нем был непонятный набор букв, но когда его обернули вокруг другой палочки таких же пропорций, первоначальный текст снова появился. Другие простые устройства, известные как шифровальные диски, использовались европейскими правительствами для дипломатической связи к концу 1400-х годов.Эти устройства состояли из двух вращающихся концентрических кругов, на каждом из которых была последовательность из 26 букв. Один диск использовался для выбора букв открытого текста, а другой использовался для соответствующего компонента шифра.

В 1891 году Этьен Базери, французский криптолог, изобрел более сложное шифровальное устройство, основанное на принципах, сформулированных Томасом Джефферсоном из США почти столетием ранее. Так называемый цилиндрический криптограф Базери состоял из 20 пронумерованных вращающихся дисков, на каждом из которых был выгравирован свой алфавит.Диски были расположены в согласованном порядке на центральном валу и вращались так, что первые 20 букв открытого текста сообщения появлялись подряд; затем зашифрованный текст формировался путем произвольного удаления любой другой строки. Остальные буквы сообщения обрабатывались таким же образом, по 20 букв за раз.

Так называемый цилиндрический криптограф Базери состоял из 20 пронумерованных вращающихся дисков, на каждом из которых был выгравирован свой алфавит.Диски были расположены в согласованном порядке на центральном валу и вращались так, что первые 20 букв открытого текста сообщения появлялись подряд; затем зашифрованный текст формировался путем произвольного удаления любой другой строки. Остальные буквы сообщения обрабатывались таким же образом, по 20 букв за раз.

Достижения в области радиосвязи и электромеханических технологий в 1920-х годах привели к революции в криптоустройствах — разработке роторной шифровальной машины. В одном распространенном типе роторной системы реализованы шифры произведения с простыми одноалфавитными шифрами замены в качестве факторов.Роторы в этой машине состояли из дисков с электрическими контактами на каждой стороне, которые были жестко связаны для реализации произвольного набора однозначных соединений (моноалфавитная замена) между контактами на противоположных сторонах ротора.

Роторная шифровальная машина широко использовалась как союзниками, так и странами Оси во время Второй мировой войны, наиболее известным из таких устройств была немецкая машина Enigma. Применение электронных компонентов в последующие годы привело к значительному увеличению скорости работы, но без серьезных изменений в базовой конструкции.С начала 1970-х годов криптологи адаптировали основные разработки в области микросхем и компьютерных технологий для создания новых, очень сложных форм криптоустройств и криптосистем, примером чего являются генератор Фибоначчи и внедрение стандарта шифрования данных (DES) с использованием микропроцессоров.

Что такое шифр? | Понимание алгоритмов шифрования

Обзор

Надежность шифрования во многом зависит от двух компонентов: 1) шифра и 2) длины ключа.Мы уже обсуждали длины ключей в предыдущем посте. Итак, сегодня поговорим о другом компоненте.

Что такое шифр? Шифр — это просто метод шифрования (и расшифровки) сообщений. Чтобы понять, что я имею в виду, приведу пример.

Чтобы понять, что я имею в виду, приведу пример.

Примечание. Шифры также известны как алгоритмы шифрования, поэтому в статье мы будем использовать термины «шифр» и «алгоритм шифрования» как синонимы.

Пример алгоритма шифрования №1: шифр подстановки

Шифр подстановки — очень простой пример алгоритма шифрования.Вот как это работает.

Допустим, у вас есть сообщение, в котором говорится: «Позвони мне сегодня вечером»

На языке шифрования исходное сообщение, то есть сообщение, понятное людям, называется открытым текстом. С другой стороны, искаженное сообщение, полученное в результате шифрования, известно как зашифрованный текст. Чтобы получить зашифрованный текст сообщения «Позвони мне сегодня вечером», мы заменяем каждую букву в сообщении буквой, стоящей на n местах после нее в алфавите.

Значение ‘n’, т.е.т. е. количество позиций, которые следует подсчитывать после каждой буквы открытого текста, называется ключом. Если ключ равен 3, то мы можем получить зашифрованный текст, используя приведенное ниже руководство. Обратите внимание, как A будет заменен на D, B на E, T на W и так далее. Если вам нужно выйти за пределы Z, просто перейдите к началу алфавита.

Если ключ равен 3, то мы можем получить зашифрованный текст, используя приведенное ниже руководство. Обратите внимание, как A будет заменен на D, B на E, T на W и так далее. Если вам нужно выйти за пределы Z, просто перейдите к началу алфавита.

Таким образом, при работе с шифром замены с ключом = 3,

открытый текст: » Позвони мне сегодня вечером »

становится зашифрованным текстом: « Fdoo ph wrqljkw »

Если мы воспользуемся другим ключом, скажем, 4 или 6, мы, естественно, получим другой зашифрованный текст.

Попытка создать собственный алгоритм шифрования

Примечание: Этот пример показывает, почему не стоит пытаться создать собственный шифр или алгоритм шифрования! 🙂

Что, если нам не понравится использованный ранее шифр, потому что он покажется нам слишком простым? Мы всегда можем создать свой собственный, верно? Вот один.

Вместо того, чтобы просто подсчитывать n шагов в алфавите на основе ключа, давайте сначала прогоним ключ через математическое выражение:

р х п = с,

, где p — позиция буквы открытого текста в алфавите, n — ключ, а c — позиция буквы зашифрованного текста в алфавите. Если результирующее значение c превышает 26 (количество букв в алфавите), мы просто переносим начало алфавита.

Если результирующее значение c превышает 26 (количество букв в алфавите), мы просто переносим начало алфавита.

Итак, чтобы получить соответствующий шифртекст буквы C, которая является 3-й буквой в алфавите, мы просто умножаем 3 на ключ. Если ключ равен 2, то 3 x 2 приводит к числу 6. Таким образом, соответствующий зашифрованный текст будет F. Для A это будет 1 x 2 = 2 или B. А для L это будет 12 x 2 = 24. 24-я буква Х.

| Символ открытого текста | Символ зашифрованного текста |

| С | Ф |

| А | Б |

| Л | х |

| Л | х |

Таким образом, открытый текст «CALL» будет соответствовать зашифрованному тексту «FBXX».Вы можете получить остальные, если хотите.

Возникли проблемы?

Если бы вы вычислили зашифрованный текст N с помощью нашего алгоритма, вы бы получили 14 x 2 = 28. Обернув алфавит, это будет соответствовать B. Но это также зашифрованный текст открытого текста A, помните? Большая проблема.

Но это также зашифрованный текст открытого текста A, помните? Большая проблема.

Несмотря на то, что нам повезло обнаружить этот недостаток на ранней стадии, не все недостатки легко обнаружить. Это недостатки, которые могут привести к утечке данных. Криптография — сложная наука, лучше всего подходящая для блестящих математиков.Прежде чем общепринятые алгоритмы шифрования станут общепринятыми и выпущенными для общественного потребления, они проходят несколько строгих тестов/проверок различными экспертами в этой области. На самом деле, несмотря на эти тесты, все еще возможно (это случалось не раз) обнаружить уязвимости в шифре после выпуска.

Так что нам, простым смертным, лучше всего придерживаться уже прошедших эти испытания алгоритмов. Они не будут на 100% нерушимыми, но они, безусловно, будут намного лучше, чем все, что мы разработаем сами.

Где используются шифры?

Шифры используются для обеспечения шифрования, аутентификации и проверки целостности данных в протоколах передачи файлов, таких как FTPS, SFTP и WEBDAVS, а также в системах хранения данных, таких как OpenPGP. В статьях «Как настроить передачу файлов по протоколу HTTPS» и «Настройка алгоритмов SFTP на вашем SFTP-сервере» вы можете получить больше информации по этому вопросу, особенно с практической точки зрения.

В статьях «Как настроить передачу файлов по протоколу HTTPS» и «Настройка алгоритмов SFTP на вашем SFTP-сервере» вы можете получить больше информации по этому вопросу, особенно с практической точки зрения.

Алгоритмы шифрования обычно делятся на три группы: используемые в симметричном шифровании, используемые в асимметричном шифровании и используемые в криптографических хеш-функциях.Вот некоторые из популярных.

Симметричное шифрование использует один ключ как для шифрования, так и для дешифрования, а асимметричное использует два ключа: закрытый ключ и открытый ключ. Для получения дополнительной информации об этих двух, просто прочитайте Симметричное и асимметричное шифрование.

Алгоритмы симметричного шифрования

- АЕС

- Иглобрюх

- ДЕС

- 3DES

- ИДЕЯ

- Змей

- Две рыбы

- RC6

Алгоритмы асимметричного шифрования

- Диффи-Хеллман (DH)

- ЮАР

- Эль-Гамаль

- Криптография на основе эллиптических кривых

Хэш-функции

Дополнительные сведения о хеш-функциях и хешировании см. в разделе Общие сведения о хэшировании

в разделе Общие сведения о хэшировании

На этом пока все.Надеюсь, вы извлекли из этого полезную информацию.

Если вы хотите быть в курсе подобных сообщений, свяжитесь с нами в социальных сетях.

Начало работы

Начать безопасную передачу файлов. Используйте JAPE MFT Server — управляемый сервер передачи файлов, поддерживающий зашифрованные протоколы передачи файлов, такие как FTPS, SFTP, HTTPS, WebDAVS и другие. Загрузите бесплатную полнофункциональную ознакомительную версию прямо сейчас.

Идентификатор шифра (онлайн-инструмент) | Боксентрик

Застрял с шифром или криптограммой? Этот инструмент поможет вам определить тип шифра, а также даст вам информацию о возможно полезных инструментах для ее решения.

Этот инструмент использует технологию искусственного интеллекта/машинного обучения для распознавания более 25 распространенных типов шифров и кодировок, включая: Шифр Цезаря, Шифр Виженера (включая вариант с автоключом), Шифр Бофорта (включая вариант с автоключом), Шифр Плейфера, Двухквадратный/двойной шифр Playfair, столбцовый шифр перестановки, двусторонний шифр, четырехквадратный шифр, шифр Atbash и многие другие!

Вы должны ввести сообщение.

Удалить пробелы Только буквы Обеспечить регресс ВЕРХНИЙ ниже 5-групп Отменить

Анализировать текст Копировать Вставить Параметры текста…

Примечание. Для получения точных результатов зашифрованный текст должен содержать не менее 25 символов.

Результаты анализа

Вероятно, ваш зашифрованный текст имеет следующий тип:

Примечание. Ваш зашифрованный текст содержит менее 25 символов. Результаты менее надежны.

Для дальнейшего анализа текста и статистики нажмите здесь.

Шифр Цезаря

Шифр Цезаря, также известный как шифр сдвига, является одним из старейших и самых известных шифров в истории. Несмотря на обманчивую простоту, он исторически использовался для раскрытия важных секретов и до сих пор популярен среди головоломок.

В шифре Цезаря каждая буква сдвигается на фиксированное число шагов в алфавите.

Несмотря на обманчивую простоту, он исторически использовался для раскрытия важных секретов и до сих пор популярен среди головоломок.

В шифре Цезаря каждая буква сдвигается на фиксированное число шагов в алфавите.

Моноалфавитный шифр замены

Одноалфавитный шифр замены — один из самых популярных шифров среди разработчиков головоломок. Каждая буква заменяется другой буквой алфавита.Если он содержит границы слов (пробелы и знаки препинания), он называется аристократом. Более сложный вариант, без словесных границ, называется патристократ.

Шифр Атбаша

Шифр Атбаша — это очень простой шифр замены, который иногда называют зеркальным кодом. Считается, что это первый шифр, когда-либо использовавшийся.

Чтобы использовать Atbash, вы просто переворачиваете алфавит, так что A становится Z, B становится Y и так далее.

Шифр Виженера

Шифр Виженера был изобретен в середине 16 века и с тех пор пользуется популярностью в криптографии и сообществе по взлому кодов. Несмотря на то, что он был назван шифром Виженера в честь Блеза де Виженера, на самом деле он был разработан Джован Баттиста Беллазо. Шифр Виженера является усовершенствованием шифра Цезаря, в котором используется последовательность сдвигов вместо применения одного и того же сдвига к каждой букве.

Вариант шифра Виженера, в котором для описания последовательности сдвигов используются числа вместо букв, называется шифром Гронсфельда. Шифры Гронсфельда также можно решить с помощью инструмента Виженера.

Шифр автоключа Виженера

Шифр Виженера с автоключом является более безопасным вариантом обычного шифра Виженера. Он шифрует первые буквы так же, как обычный шифр Виженера,

но после того, как все буквы в ключе были использованы, последовательность не повторяется. Вместо этого он начинает использовать буквы открытого текста в качестве ключа.

Он шифрует первые буквы так же, как обычный шифр Виженера,

но после того, как все буквы в ключе были использованы, последовательность не повторяется. Вместо этого он начинает использовать буквы открытого текста в качестве ключа.

Шифр Бофорта

Шифр Бофорта назван в честь сэра Фрэнсиса Бофорта. Он похож на шифр Виженера, но использует другую «tabula recta». Письмо открытого текста вычитается из ключевой буквы вместо добавления их.Шифр Бофорта является взаимным (алгоритмы шифрования и дешифрования одинаковы).

Шифр автоматического ключа Бофорта

Этот шифр похож на шифр Виженера с автоключом, но он вычитает буквы, а не добавляет их. Шифр Бофорта с автоключом не взаимный.

Шифр Playfair

Шифр Playfair был изобретен в 1854 году Чарльзом Уитстоном, но назван в честь лорда Playfair, который активно продвигал использование шифра. Это полиграфический шифр замены, который шифрует пару букв вместо отдельных букв.

Это полиграфический шифр замены, который шифрует пару букв вместо отдельных букв.

Шифр с перестановкой столбцов

В столбцовом транспонированном шифре сообщение записывается в виде сетки из строк одинаковой длины, а затем считывается столбец за столбцом. Столбцы выбираются в зашифрованном порядке, определяемом ключом шифрования.

Железнодорожный шифр

Шифр рельсового ограждения — это простая форма шифра перестановки, в котором текст записывается в виде «зигзага».Затем он считывается строка за строкой сверху.

Неизвестный шифр перестановки

Существует множество различных вариантов шифра перестановки, в которых текст записывается по определенному образцу. Многие можно решить вручную

бумагой и ручкой. Одним из наиболее сложных вариантов является шифр с двойной транспозицией, который эквивалентен применению двух столбцов. транспозиционные шифры.

транспозиционные шифры.

Бифидный шифр

Шифр Bifid был изобретен французским криптографом-любителем Феликсом Деластель примерно в 1901 году и считается важным изобретение в области криптологии.Он использует комбинацию квадрата Полибия и перестановки дробных букв для шифрования. Сообщения.

Двухквадратный горизонтальный шифр

Шифр с двумя квадратами также называют «двойной Playfair». Он надежнее обычного шифра Playfair, но все же проще. использовать, чем шифр четырех квадратов. В зависимости от ориентации квадратов, горизонтальной или вертикальной, шифр ведет себя немного по-разному.

Двухквадратный вертикальный шифр

Шифр с двумя квадратами также называют «двойной Playfair». Он надежнее обычного шифра Playfair, но все же проще.

использовать, чем шифр четырех квадратов. В зависимости от ориентации квадратов, горизонтальной или вертикальной, шифр ведет себя немного по-разному.

В зависимости от ориентации квадратов, горизонтальной или вертикальной, шифр ведет себя немного по-разному.

Четырехквадратный шифр

Четырехквадратный шифр был изобретен французским криптографом-любителем Феликсом Деластель.Это орграфный шифр, в котором каждый пара букв в зашифрованном тексте зависит от пары букв в открытом тексте. Он использует четыре квадрата 5×5 для перевода каждый орграф.

База64

Base64 — еще один фаворит среди разработчиков головоломок. По сути, его можно использовать для кодирования чего угодно в печатные символы ASCII. Не редко будет содержимое нуждается в дальнейшей расшифровке.

Base64 легко узнать.Он состоит из букв (около 50% прописных и 50% строчных), а также цифр и часто равные символы (=) в конце.

Код Морзе

Азбука Морзе — это высоконадежный метод связи, который можно передавать разными способами, даже в сложных и шумных условиях. Тот

делает его особенно полезным для головоломок, где иногда не совсем очевидно, что код является азбукой Морзе.

Тот

делает его особенно полезным для головоломок, где иногда не совсем очевидно, что код является азбукой Морзе.

Азбуку Морзе можно распознать по типичной схеме: небольшие группы коротких и длинных сигналов. Эти сигналы могут быть фактическими тонами или другие средства, такие как линии, цвета, буквы или символы.

Шестнадцатеричные коды

Шестнадцатеричные коды могут представлять ASCII, UTF-8 или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций. или современные криптоалгоритмы, такие как RSA, AES и т. д.

В шестнадцатеричных кодах используются только цифры 0–9 и буквы A–F.

Двоичные коды

Двоичные коды могут представлять ASCII, UTF-8 или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций.

или современные криптоалгоритмы, такие как RSA, AES и т. д.

д.

Двоичные коды используют только цифры 0-1.

Восьмеричные коды

Восьмеричные коды могут представлять A1Z26, ASCII или более сложные схемы кодирования.Они также могут представлять выходные данные хеш-функций. или современные алгоритмы шифрования, такие как RSA, AES и т. д., даже если они обычно представлены в шестнадцатеричном или двоичном формате.

Восьмеричные коды используют только цифры 0-7.

Десятичные коды

Десятичные коды могут представлять A1Z26, ASCII или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций. или современные алгоритмы шифрования, такие как RSA, AES и т. д., даже если они обычно представлены в шестнадцатеричном или двоичном формате.

Десятичные коды используют только цифры 0-9.

Шифр ADFGX и ADFGVX

Шифр ADFGVX использовался немецкой армией во время Первой мировой войны. Он был изобретен лейтенантом Фрицем Небелем и представляет собой фракционирование.

шифр перестановки, который сочетает в себе квадрат Полибия со столбцовой перестановкой. Название происходит от шести возможных используемых букв:

A, D, F, G, V и X. Это было усовершенствование более раннего шифра ADFGX.

Он был изобретен лейтенантом Фрицем Небелем и представляет собой фракционирование.

шифр перестановки, который сочетает в себе квадрат Полибия со столбцовой перестановкой. Название происходит от шести возможных используемых букв:

A, D, F, G, V и X. Это было усовершенствование более раннего шифра ADFGX.

Открытый текст

Секретные сообщения могут быть скрыты в открытом тексте или в том, что выглядит как открытый текст, с использованием методов стеганографии. Несколько из наиболее распространенными методами стеганиграфии являются так называемый нулевой шифр и шифр Бэкона. Другая возможность состоит в том, что текст является загадкой или использованием анаграмм.

Другие шифры

Чтобы узнать больше о вашем шифре, рекомендуются следующие инструменты:

Неизвестный формат

- Если ваш шифр состоит из линий и точек, это может быть шифр Pigpen.

- Если в вашем шифре есть руны, вы можете перевести их здесь.

- Если в вашем шифре есть записанные символы мужчин в разных положениях, это может быть шифр танцующих человечков.

- Если ваш шифр состоит из комбинаций цветов, это может быть шестнадцатеричный код.

Шифр подстановки — обзор

Шифры подстановки

Шифры подстановки шифруют открытый текст, заменяя каждую букву или символ в открытом тексте другим символом в соответствии с указаниями ключа.Возможно, самым простым шифром замены является шифр Цезаря, названный в честь человека, который его использовал. Современным читателям шифр Цезаря, возможно, лучше известен благодаря Captain Midnight Code-O-Graph и кольцам секретных декодеров, которые даже находились внутри коробок с хлопьями Kix [4]. С технической точки зрения шифр Цезаря можно отличить от других, более сложных шифров замены, назвав его шифром сдвига или моноалфавитным шифром; оба правильные.

Давайте рассмотрим пример.Поскольку для шифра регистр не имеет значения, мы можем использовать соглашение, согласно которому открытый текст представляется строчными буквами, а зашифрованный текст — прописными. Пробелы в зашифрованном тексте просто добавлены для удобочитаемости; они будут удалены при реальном применении шифра, чтобы затруднить атаку зашифрованного текста.

Открытый текст: говори, друг и вводи

Ключ: E

Шифрованный текст: WTIEOD JVMIRHD ERH IRXIV

Метод этого шифра, объединяющий открытый текст и ключ, на самом деле является сложением.Каждой букве алфавита присваивается число, то есть A равно 0, B равно 1 и т. д., вплоть до Z на 25. Набор используемых букв может быть более сложным. В этом примере также используется символ запятой в качестве последнего символа алфавита, 26. Пробелы в открытом тексте пока игнорируются. Для каждой буквы в открытом тексте она преобразуется в ее число, затем добавляется значение ключа, и полученное число преобразуется обратно в букву: S равно 18, а E равно 4. Таким образом, результат равен 22, или W. Это повторяется для каждого символа открытого текста.Расшифровка проста — операция, обратная сложению, представляет собой просто вычитание, поэтому ключ вычитается из зашифрованного текста, чтобы получить открытый текст. Конечно, 22−4=18.

Таким образом, результат равен 22, или W. Это повторяется для каждого символа открытого текста.Расшифровка проста — операция, обратная сложению, представляет собой просто вычитание, поэтому ключ вычитается из зашифрованного текста, чтобы получить открытый текст. Конечно, 22−4=18.

Очевидно, что с этим много проблем. Чтобы расшифровать сообщение, можно было быстро попробовать все 26 ключей. Количество возможных ключей называется пространством ключей . Если пространство ключей достаточно мало, чтобы злоумышленник мог перепробовать все возможные ключи за «короткий» промежуток времени, то алгоритм не имеет значения, он по сути бесполезен.Это известно как принцип достаточного пространства ключей [1, с. 11]. «Короткий» заключен в кавычки, потому что точная продолжительность зависит от использования ключа в криптосистеме и модели риска, которую имеет защитник, в течение того времени, когда связь должна оставаться секретной. Однако, если злоумышленник может попробовать все ключи за день или неделю, то пространство ключей обычно слишком мало для общего коммерческого использования. В современных компьютерных системах около 2 80 ключей можно попробовать за «короткий» промежуток времени, поэтому любой алгоритм, используемый защитником для противодействия атаке, должен иметь по крайней мере такое большое пространство ключей.Однако, если защитник не хочет относительно скоро менять шифр, мы предлагаем довольно большое пространство ключей, как и NIST (Национальный институт стандартов и технологий) [5].

В современных компьютерных системах около 2 80 ключей можно попробовать за «короткий» промежуток времени, поэтому любой алгоритм, используемый защитником для противодействия атаке, должен иметь по крайней мере такое большое пространство ключей.Однако, если защитник не хочет относительно скоро менять шифр, мы предлагаем довольно большое пространство ключей, как и NIST (Национальный институт стандартов и технологий) [5].

В этом простом шифре сдвига пространство для ключа мало. Однако в наилучшем случае для моноалфавитного шифра нет места для маленького ключа. Если A случайным образом присваивается одной из 26 букв, B — одной из оставшихся 25, C — одной из оставшихся 24 и т. д., мы создаем таблицу для ключа, которая выглядит следующим образом:

Символ открытого текста: abcdefghijklmnopqrstu vwxyz

Ключевой символ: XFQGAWZSEDCVBNMLKJHGT YUIOP

Это называется моноалфавитным шифром замены.Для этого шифра нет эквивалентного дополнения для шифрования открытого текста. Ключом является вся таблица, и каждая буква заменяется ключевым символом. Для расшифровки используется тот же ключ, но вы ищете символ зашифрованного текста в нижней строке и заменяете символ верхней строки. Предыдущий открытый текст «говорите, дружите и входите» становится HLAXCWJEANGXNGANGAJ, игнорируя запятые и пробелы. Все ключевое пространство довольно большое. Есть 26×25×24×23×…×2×1 возможных ключей. Это записывается как 26!, читается как «двадцать шесть факториал».26! примерно равно 2 88 , что достаточно для защиты от атак грубой силы, которые перебирают все возможные ключи; то есть он удовлетворяет принципу достаточного пространства ключей. Но это не означает, что алгоритм сопротивляется всем попыткам ниспровергнуть его.

Ключом является вся таблица, и каждая буква заменяется ключевым символом. Для расшифровки используется тот же ключ, но вы ищете символ зашифрованного текста в нижней строке и заменяете символ верхней строки. Предыдущий открытый текст «говорите, дружите и входите» становится HLAXCWJEANGXNGANGAJ, игнорируя запятые и пробелы. Все ключевое пространство довольно большое. Есть 26×25×24×23×…×2×1 возможных ключей. Это записывается как 26!, читается как «двадцать шесть факториал».26! примерно равно 2 88 , что достаточно для защиты от атак грубой силы, которые перебирают все возможные ключи; то есть он удовлетворяет принципу достаточного пространства ключей. Но это не означает, что алгоритм сопротивляется всем попыткам ниспровергнуть его.

Моноалфавитный шифр подвергается частотным атакам или угадыванию. В зашифрованном тексте ровно столько символов «А», сколько символов «е» в открытом тексте. Любой, кто пытается атаковать зашифрованный текст, может использовать таблицу частоты букв в английском языке, чтобы сделать несколько умных предположений о том, какие символы зашифрованного текста являются какими символами открытого текста. Это удается относительно легко. Люди могут делать это довольно медленно, когда у них есть около 10 слов, а иногда и меньше. Это довольно распространенная головоломка в газетах, поэтому неудивительно, что ее легко разгадать. Компьютеры также могут сделать это надежно, когда они имеют не менее 150 символов [6, с. 131].

Это удается относительно легко. Люди могут делать это довольно медленно, когда у них есть около 10 слов, а иногда и меньше. Это довольно распространенная головоломка в газетах, поэтому неудивительно, что ее легко разгадать. Компьютеры также могут сделать это надежно, когда они имеют не менее 150 символов [6, с. 131].

Частотные атаки не ограничиваются отдельными буквами. Проблема актуальна и для современных систем. Если банк начинает каждую транзакцию с одних и тех же 10 символов, то злоумышленник справедливо догадается, что эта строка встречается чаще.Современные алгоритмы пытаются защититься от этого различными способами, которые будут обсуждаться позже. Однако иногда лучший способ противодействия таким частотным атакам для защитника состоит в том, чтобы защитник модифицировал содержимое фактического сообщения перед шифрованием, чтобы удалить эти закономерности. Если это невозможно, регулярность в открытом тексте должна быть сведена к минимуму.

Одним из методов предотвращения частотных атак на базовый открытый текст является увеличение размера блока шифра. Размер блока — это количество единиц (в нашем примере символов) зашифрованных одновременно. И шифр Цезаря, и моноалфавитная замена имеют размер блока, равный единице — за один раз шифруется только один символ. Другая защита заключается в использовании ключа, который меняется для каждого элемента открытого текста независимо от того, увеличивается размер блока или нет. Количество изменений ключа на элемент открытого текста до повторения ключа называется периодом ключа ; оба предыдущих примера шифра имеют период ключа 1, а также размер блока 1.Блочные шифры — это шифры с размером блока больше 1, и более подробно они будут рассмотрены в контексте современного шифрования в разделе «Блочные шифры». Однако, прежде чем перейти к обсуждению шифров перестановки, мы обсудим еще один шифр подстановки: шифр с периодом ключа произвольной длины.

Размер блока — это количество единиц (в нашем примере символов) зашифрованных одновременно. И шифр Цезаря, и моноалфавитная замена имеют размер блока, равный единице — за один раз шифруется только один символ. Другая защита заключается в использовании ключа, который меняется для каждого элемента открытого текста независимо от того, увеличивается размер блока или нет. Количество изменений ключа на элемент открытого текста до повторения ключа называется периодом ключа ; оба предыдущих примера шифра имеют период ключа 1, а также размер блока 1.Блочные шифры — это шифры с размером блока больше 1, и более подробно они будут рассмотрены в контексте современного шифрования в разделе «Блочные шифры». Однако, прежде чем перейти к обсуждению шифров перестановки, мы обсудим еще один шифр подстановки: шифр с периодом ключа произвольной длины.

Шифр Виженера, или многоалфавитный шифр сдвига, был изобретен во Франции 16 века и на протяжении многих веков считался невзламываемым. Вместо того, чтобы выбирать одну букву в качестве ключа, мы выбираем слово или случайную последовательность букв. Шифрование каждого символа такое же, как и в шифре Цезаря — буквы преобразуются в числа и добавляются. Когда последняя буква ключа использована, алгоритм возвращается к началу ключа и запускается снова, и так далее, пока не достигнет конца сообщения. Например:

Шифрование каждого символа такое же, как и в шифре Цезаря — буквы преобразуются в числа и добавляются. Когда последняя буква ключа использована, алгоритм возвращается к началу ключа и запускается снова, и так далее, пока не достигнет конца сообщения. Например:

Открытый текст: говорить, дружить и вводить третья буква e+O=S и так далее.На шестом символе мы достигаем конца ключа и, таким образом, возвращаемся к началу ключа, чтобы вычислить ,+F=E, затем f+R=W и так далее. Шифр концептуально подобен последовательному использованию нескольких разных моноалфавитных ключей шифра.

В этом примере буква e в открытом тексте попеременно зашифрована в S и V, а в зашифрованном тексте W в разных местах является результатом открытого текста f, t и r. Эта изменчивость значительно усложняет атаку зашифрованного текста по частоте букв в английском языке.Обратите внимание на особенность математики, которой не было в предыдущем примере. Буква P равна 15, R равна 17, поэтому 15+17=32. Однако 32 больше, чем значение запятой 26, последнего символа в нашем алфавите. Чтобы вернуть 32 обратно в наше числовое кольцо, мы вычитаем количество символов, которое у нас есть (27), а затем преобразуем ответ в букву F. Математики используют для этого строгий оператор модуля, который использует «модуль » символ, %. Итак, мы пишем 32% 27=5, читаем «32 по модулю 27» или «32 по модулю 27» для краткости.Технически операция состоит в том, чтобы разделить на 27, а затем взять оставшееся целое число. Это часто встречается в криптографии, но это все, что нужно сказать об этом на данный момент.

Чтобы вернуть 32 обратно в наше числовое кольцо, мы вычитаем количество символов, которое у нас есть (27), а затем преобразуем ответ в букву F. Математики используют для этого строгий оператор модуля, который использует «модуль » символ, %. Итак, мы пишем 32% 27=5, читаем «32 по модулю 27» или «32 по модулю 27» для краткости.Технически операция состоит в том, чтобы разделить на 27, а затем взять оставшееся целое число. Это часто встречается в криптографии, но это все, что нужно сказать об этом на данный момент.

Шифр Виженера все еще поддается взлому, хотя и сложнее. Если злоумышленнику известен период ключа, возможны частотные атаки на каждое устройство, использующее один и тот же ключ. А в середине 19 века был разработан надежный метод обнаружения ключевого периода шифра. Эта проблема сохраняется и по сей день.Шифр Виженера является примером потокового шифра. Современные поточные шифры обсуждаются в следующем разделе. Однако общий способ избежать этой проблемы заключался в том, чтобы просто сделать ключевой период достаточно длинным, чтобы он по существу никогда не повторялся, и, если он повторяется, начать использовать новый ключ. Не существует хорошего алгоритмического решения проблемы коротких периодов ключей — как только они начинают повторяться, шифр можно взломать.

Не существует хорошего алгоритмического решения проблемы коротких периодов ключей — как только они начинают повторяться, шифр можно взломать.

Что такое шифр | Типы цифров

Введение шифров

4всякий раз, когда мы связываемся Cryptography , тогда мы получаем связь в таких условиях, как шифр , Cypher , Caesar Cipher , CIFLETEXT , PLASTEXT , Система шифров и Код шифра .Это наиболее распространенные термины, используемые в криптографии. Потому что в криптографии работает разная логика и функции. Каким-то образом между этими терминами в криптографии есть небольшая разница.

Итак, сегодня в этой статье мы рассмотрим что такое шифр , Типы шифров и Работа со всеми вышеупомянутыми Криптографическими терминами . Мы не будем усложнять эту статью, но объясним каждую концепцию простыми словами.

Что такое шифр

Шифр используется для шифрования данных с использованием алгоритма шифрования с помощью ключа шифрования . Где данные известны как Открытый текст , а зашифрованные данные известны как Зашифрованный текст . Шифр также называется Шифр . Сайфер произносится как SAI-FHUR . Мы можем читать открытый текст и не можем читать зашифрованный текст, потому что это зашифрованный код.

Исторический шифр — Шифр Цезаря , который использовался в военных операциях.Система шифрования также известна как криптосистема .

Коды и шифры используются для выполнения той же задачи. Но концептуальная разница между кодами и шифрами заключается в том, что коды дают выходную строку разной длины символов, в то время как шифры дают ту же длину символов, что и ввод.

Типы шифров и методы работы

Как показано выше на рисунке, первый отправитель отправляет открытый текст на сервер шифрования.Этот сервер шифрования использует алгоритм шифрования и ключ шифрования для шифрования открытого текста. После шифрования этот сервер шифрования предоставляет зашифрованный текст в виде зашифрованного вывода.

Теперь имейте в виду, что этот перехватчик может видеть зашифрованный текст и алгоритм дешифрования. Но не может иметь ключ расшифровки, чтобы увидеть открытый текст, который мы отправляем в нем.

Для процесса дешифрования этот зашифрованный текст отправляется на сервер дешифрования, где алгоритм дешифрования применяется к зашифрованному тексту с помощью ключа дешифрования.Этот сервер дешифрования предоставляет незашифрованный текст получателю в качестве расшифрованного вывода.

Существует два типа шифров, упомянутых ниже:

(1) блочный шифр

(2) потоковый шифр

(1) блочный шифр

Как показано выше на рисунке, каждый блок шифруется отдельно. Есть три блока, которые один за другим отправляются на сервер шифрования. Этот сервер шифрования применяет алгоритм шифрования с ключом шифрования для каждого блока отдельно и обеспечивает зашифрованный вывод.

Есть три блока, которые один за другим отправляются на сервер шифрования. Этот сервер шифрования применяет алгоритм шифрования с ключом шифрования для каждого блока отдельно и обеспечивает зашифрованный вывод.

Этот зашифрованный вывод называется зашифрованным текстом, который упоминается как блок зашифрованного текста 1, блок зашифрованного текста 2 и блок зашифрованного текста 3. При этом размеры этих блоков фиксированы.

Другими словами,

Функцией блочного шифра является шифрование данных в блоках или фрагментах с фиксированным размером каждого блока. Алгоритм AES используется, когда размер блока фиксирован и равен 128 битам, а для алгоритма DES размер блока равен 56 битам.

Алгоритм AES = расширенный стандарт шифрования

Алгоритм DES = стандарт шифрования данных

(2) Stream CipherПрежде всего берется 1 бит открытого текста и выполняется процесс шифрования, после чего генерируется 1 бит зашифрованного текста.

После этого процесс для следующего бита выполнен.

После этого процесс для следующего бита выполнен.Другими словами,

Мы можем понять это так, что Stream Cipher использует размер блока 1 бит вместо 64-битного или 128-битного, как в Block Cipher .

Заключение о том, что такое шифр

Шифр — это математическая функция или алгоритм, применяемый к данным или открытому тексту с ключом для преобразования его в зашифрованный текст для безопасной отправки по назначению.Этот алгоритм также можно использовать для шифрования и дешифрования с помощью ключа шифрования или дешифрования.

Этими алгоритмами могут быть Симметричный алгоритм или Асимметричный алгоритм . Где Ключ шифрования и Ключ дешифрования одинаковы в случае симметричного алгоритма. В то время как ключ шифрования и ключ дешифрования отличаются в случае асимметричного алгоритма.

Узнайте больше о том, что такое шифрование

ссылка: Дэвид Кан

Связанные .

Шифр Виженера использует серию переплетенных шифров Цезаря, основанных на буквах ключевого слова. Исходный текст зашифрован с использованием так называемого квадрата Виженера или таблицы Виженера .

Шифр Виженера использует серию переплетенных шифров Цезаря, основанных на буквах ключевого слова. Исходный текст зашифрован с использованием так называемого квадрата Виженера или таблицы Виженера .